Ransomware MegaCortex: Kybernetická hrozba ohrožující primárně podnikové sítě.

MegaCortex Ransomware cílí na podniky již od ledna 2019. Naučte se, jak před ním chránit svůj podnik!

Krátký souhrn:

Kyberzločincům jde o jediné – o vaše peníze. A to je důvod, proč zaměřují svoje úsilí spíše k podnikovým sítím než k jednotlivým domácím uživatelům. Ransomware s názvem MegaCortex je v tomto ohledu hrozbou poměrně nebezpečnou. V následujících odstavcích se podíváme, co je ransomware MegaCortex a jaké jsou rozdíly dvou dnes známých verzí. Pak se na věc zaměříme z technického pohledu a poskytneme rady, jak se útoku vyhnout – tedy jak na prevenci. Nakonec článku si ukážeme, jak útok vypadá, jak poznáme, že jsme se stali obětí tohoto ransomwaru.

Pro ty, co jsou zaměřeni méně technicky doporučuji především kapitolu Prevence útoku MegaCortex Ransomware, která funguje nejen proti tomuto konkrétnímu kmenu, ale také proti ostatním online hrozbám, kterým říkáme pokročilé. Díky správnému řízení přístupu/oprávnění, filtraci provozu DNS, automatizované aktualizaci softwaru, zvyšováním povědomí lidí

o kybernetické bezpečnosti a vhodné strategii zálohování dat budou vaše podnikové sítě chráněny nejen před infekcí MegaCortex.

I této hrozbě je možné se ubránit! Ochrana nestojí o mnoho více než pokročilý antivirus: prevence je vždy levnější než řešení následků. V produktu Thor Premium Enterprise ji můžete mít v jednom balíčku s antivirovou ochranou za výhodnou cenu spolu s výše uvedenou filtraci provozu DNS a systémem pro aktualizaci softwaru. Snadné řízení přístupu/oprávnění řeší Thor Admin Privilege. Obojí je možné vyzkoušet zdarma – nyní po dobu dvou měsíců: máte-li zájem napište nám e-mail nebo vyplňte formulář zde – my se vám co nejdříve ozveme. Pokud vás zajímá téma zálohování, můžete si přečíst blogový příspěvek Josefa Veškrny – kolegové z Agory Plus vám nabídnou systém zálohování odolný proti ransomwaru.

Co je MegaCortex ransomware?

Jde o malware, který se objevil ve své první verzi v lednu 2019. V květnu 2019 jej pak odhaluje a na Twitteru popisuje Michael Gillespie, který se lovem těchto hrozeb zabývá. Provozovatelé tohoto ransomwaru využívají sadu ručních a automatizovaných komponent, které mají za cíl infikovat co nejvíce zařízení. Mezi jeho hlavní funkce patří šifrování souborů, krádeže informací a deaktivace přístupových práv uživatelů. Od té doby byla identifikována už druhá varianta.

MegaCortex Ransomware verze 1

Několik charakteristik jej odlišuje od ostatních kybernetických hrozeb. Jeho spustitelný soubor je podepsaný a zaměřuje se na sítě, které již byly infikovány nechvalně známými trojany, jako jsou Emotet a Qakbot. Jeho první verze se chrání tím, že pro správnou práci vyžaduje zadání hesla v argumentech příkazového řádku. To ztěžuje analýzu a reverzní inženýrství odborníkům a dodavatelům nástrojů pro ochranu před kybernetickými hrozbami, pokud se jim nepodařilo získat patřičná práva zachycením komunikace.

MegaCortex Ransomware verze 2

Podle zjištění společnosti Accenture Security výše popsaná ochrana vedla

k omezení úspěšných útoků a nutnosti ručního nasazení ransomwaru, které mělo ochránit proti úniku hesla. To bylo ve verzi 2 opraveno tak, aby jeho nasazení bylo možné automatizovat. Navíc tato aktualizovaná varianta mění hesla Windows obětí, krade jejich data a hrozí, že budou zveřejněna, pokud nebude zaplaceno výkupné.

Prevence útoku MegaCortex Ransomware

1. Implementujte silnou politiku správy přístupu

Ransomware MegaCortex infiltruje a poškozuje celé sítě rafinovanou manipulací s přístupovými právy uživatelů. Pro prevenci takových událostí je nezbytná silná politika správy přístupu. Efektivní správa identit v síti vaší společnosti začíná u přístupových účtů. Ty však jsou často ukradena, prodána a zakoupena kyberzločinci, aby je mohli zneužít při operacích

s ransomwarem.

Prvním krokem, který byste měli udělat, je zajistit, aby všechny účty byly chráněny silnými hesly. Silné heslo by mělo obsahovat velká a malá písmena i alfanumerické znaky. Mělo by se často měnit a mělo by to být jedinečné pro každý účet. Významnou pomocí tady může být dvoufaktorové ověřování.

Dalším zásadním prvkem silné politiky řízení přístupu je zásada nejmenších privilegií – zkráceně POLP (Policy of Least Policy). Princip nejmenšího privilegia je konceptem v oblasti informační bezpečnosti, který odkazuje na omezení přístupových práv pro každého uživatele na minimum nezbytné pro jeho příslušnou pozici. Co byste měli udělat:

- Auditujte oprávnění ve vaší podnikové síti.

- Určete úroveň přístupových oprávnění, která každý účet potřebuje.

- Použijte systém eskalace oprávnění k eskalaci práv pouze po omezenou dobu.

- Zabraňte akumulaci oprávnění v průběhu času na jednotlivých účtech.

- Implementujte řešení správy privilegovaných přístupů (PAM).

Heimdal ™ Privileged Access Management je řešení PAM, které umožňuje systémovým administrátorům spravovat uživatelská oprávnění kdykoliv

a kdekoliv. Jeho jednotné rozhraní zpracovává požadavky na eskalaci

a automaticky de-eskaluje přístup při detekci hrozeb, čímž posiluje zabezpečení vašeho koncového bodu v celém procesu.

2. Záplatujte svůj software, abyste odstranili zranitelnosti

Zneužíváním zranitelností v síti vaší společnosti získává ransomware MegaCortex nezákonný přístup k vaší kritické obchodní infrastruktuře

a důvěrným datům. Neaktualizovaný software a aplikace jsou jedním

z hlavních způsobů, jak se tyto mezery v zabezpečení u vás projeví.

Neustálé žádosti o oprávnění k instalaci aktualizací (ve chvíli, kdy je vývojáři zveřejní) může bohužel docela narušit dennodenní rutinu vašich zaměstnanců. Z tohoto důvodu se mnozí snaží tyto operace neustále odkládat, což značně rozšiřuje zranitelnost vaší sítě a otevírá dveře kybernetickým útokům.

Heimdal ™ X-ploit Resilience nasazuje aktualizace Windows, stejně jako opravy softwaru třetích stran a vlastního softwaru ihned po jejich vydání na vaše koncové body, bez ohledu na jejich umístění. Umožňuje uživatelům nasadit je pohodlným způsobem, šetřícím drahocenný čas a prostředky

v tomto procesu. Aktualizace lze buď naplánovat, nebo vynutit automaticky podle vašich plánů, bez vyrušování uživatele.

3. Poskytněte zaměstnancům vzdělávání v oblasti kybernetické bezpečnosti

Lidské zdroje se bohužel také stávají síťovou zranitelností. Podle zprávy společnosti Verizon Data Breach Investigations Report je 30% škodlivých e-mailů otevřeno uživateli, na které cílí, a 12% dokonce klikne na infikované přílohy maker. Zatímco ransomware MegaCortex nemusí vždy využívat techniky sociálního inženýrství, rozhodně používá trojské koně a malware pro vstup do podnikových sítí. Z tohoto důvodu musí být vaši zaměstnanci v tomto ohledu dobře vyškoleni.

Nejběžnější typy útoků, které zahrnují sociální inženýrství, jsou:

- Phishing, spamová kampaň skládající se z e-mailů, které napodobují běžnou komunikaci.

- Spear phishing, cílený phishingový útok na konkrétní místo nebo organizaci.

- Vishing, což je zkratka pro phishing za pomocí hlasu ve formě podvodných telefonních hovorů.

- CEO fraudy, kdy se útočníci pro vylákání peněz vydávají za statutára nebo vysokého manažera společnosti.

- Makro přílohy nebo jiné škodlivé – infikované přílohy.

Navíc musí být vaši zaměstnanci vyškoleni v kybernetické bezpečnosti jako celek. Kromě ransomwaru nebo phishingu totiž může vaši společnost postihnout mnoho dalších typů útoků. Denial-of-service, man-in-the-middle, krádeže účtu nebo narušení/krádeže dat je jen několik příkladů. Ujistěte se, že je váš personál o těchto nebezpečných praktikách informován.

4. Chraňte svou síť i koncové body

V neustále se vyvíjející oblasti informační bezpečnosti není žádným překvapením, že ransomware je navržen tak, aby se vyhnul tradičním řešením kybernetické ochrany založeným na signaturách (např. antiviry). Navíc s dnešní vysoce dynamickou povahou každého pracoviště by se vaše digitální obrana měla zaměřit na perimetr společnosti a zároveň na její koncové body bez ohledu na jejich fyzické umístění/ aktuální lokaci.

Prevence hrozeb Heimdal™ Thor Premium a Forseti se skládá z modulů pro ochranu sítě a koncových bodů, které jsou k dispozici jako balíček nebo jako samostatná řešení. Mým doporučením je mít obojí a tím mít pokryté všechny obě základny. Díky svým kombinovaným schopnostem vytvářejí holistický nástroj pro filtraci provozu DNS, který detekuje a blokuje ransomware i narušení dat, zneužití a další pokročilé hrozby.

5. Zálohujte klíčová data online a offline

Díky ransomwaru MegaCortex je prakticky nemožné obnovit vaše data tradičními metodami. Operátoři ransomwaru omezují váš přístup k zařízením a deaktivují režim obnovy, aby vás ještě lépe donutili zaplatit výkupné a zakoupit dešifrovací klíče. Neměli byste to však nikdy vzdávat. Nejen, že nemáte vůbec žádnou záruku, že dostanete své soubory zpět, ale také budete finančně podporovat kyberkriminální činnost.

Mým návrhem je v tomto případě vždy provádět zálohování dat online

i offline. Externí úložná zařízení a cloud jsou vašimi dobrými spojenci při obnově dat. Samozřejmě ale musíte mít na paměti, že ani tato řešení nejsou neproniknutelná. V případě kybernetického útoku je nutné okamžitě odpojit připojené kopie.

Jak rozpoznat útok ransomwarem MegaCortex

Existuje více technických ukazatelů, které mohou odhalit, zda se vaše síť stala obětí infekce MegaCortex. Představíme si také formát požadavku na výkupné pro jednotlivé varianty a další indikátory kompromitace (IoC), které vám pomohou rychle identifikovat útok, pokud dojde k nejhoršímu.

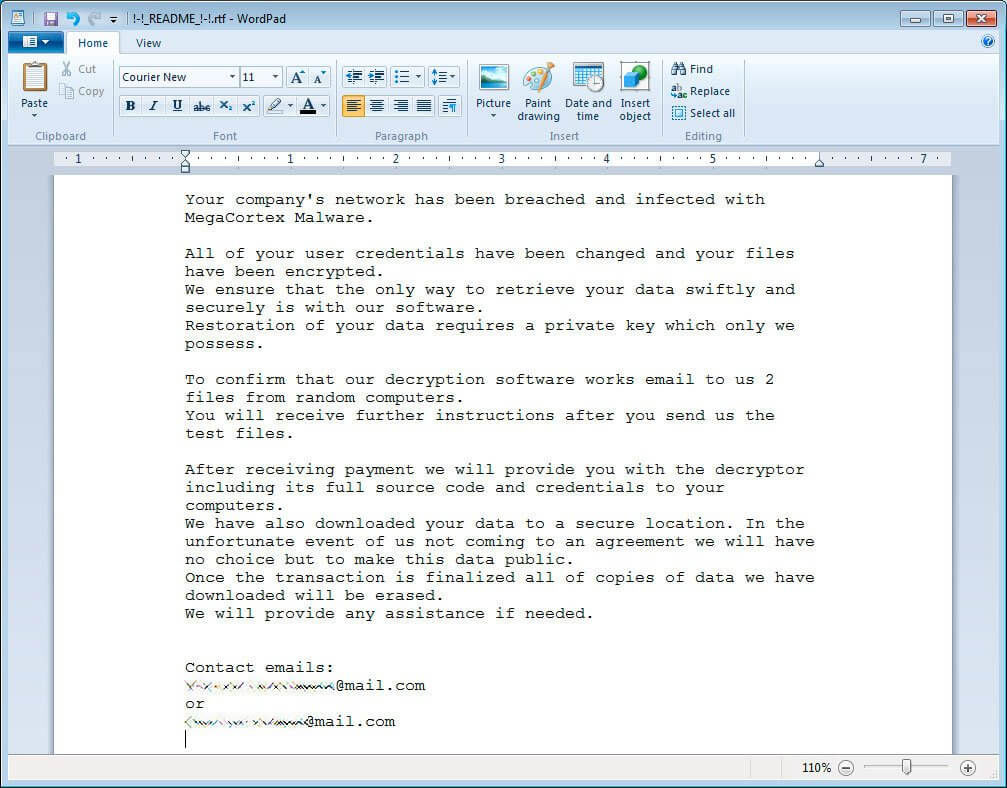

MegaCortex Ransomware – požadavek na výkupné

Po zašifrování vytvoří MegaCortex textový soubor s názvem !!!_READ_ME_!!!.Txt. Přeložená varianta zveřejněná v originále Michaelem Gillespie v jeho tweetu vypadala následovně:

„Systémy kybernetické ochrany byly analyzovány a shledány jako nedostatečné. Náš průnik je výsledkem vážného zanedbávání nezbytných bezpečnostních požadavků. Všechny vaše počítače byly napadeny malwarem GreyCortex, který zašifroval vaše soubory.

Ujišťujeme vás, že jediným způsobem, jak rychle a bezpečně obnovit vaše data je použití našeho softwaru. Obnova vyžaduje soukromý klíč, který vlastníme pouze my. Neztrácejte čas a peníze nákupem softwaru třetích stran bez našeho soukromého klíče nejsou k ničemu.

Důležité je nevypínat ani nerestartovat počítač. To by mohlo vést

k nevratnému poškození vašich dat a nemožnosti PC znovu zapnout.

Aby se prokázalo, že náš software funguje, zašlete nám e-mailem 2 soubory

z náhodně vybraných počítačů a soubor (soubory) C:\fracxidg.tsv – my vám je zašleme zpět dekryptované. Soubor C:\fracxidg.tsv obsahuje klíče, které jsou

k dešifrování zapotřebí.

Cena softwaru bude zahrnovat záruku, že vaši společnost nebudeme do budoucna obtěžovat. Obdržíte také konzultaci, jak zlepšit vaši kybernetickou bezpečnost. Pokud chcete zakoupit náš software pro obnovení vašich dat, kontaktujte nás na:

shawhart1542925@mail.com

anderssperry6654818@mail.com

My vám můžeme jen ukázat dveře. Vy jste ten, kdo jimi musí projít.“

S verzí 2 ransomwaru MegaCortex dochází k mírné změně textu, aby se přizpůsobil aktualizacím, které tento kmen přinesl. Změněný text můžete vidět na screenshotu, který laskavě poskytl Bleeping Computer:

Indikátory kompromitace (IoC) ransomwaru MegaCortex

MegaCortex ransomware cílí na následující přípony souborů, vyhýbá se pouze souborům nalezeným ve složce % Windows% :

- .dll

- .exe

- .sys

- .tmp

- .lnk

- .config

- .manifest

- .old

- .mui

- .tib

Další podrobnosti najdete v originále článku v kapitole MegaCortex Ransomware IoC’s.

MegaCortex Ransomware Decryptor

Rychlé vyhledávání v databázi dešifrovacích nástrojů No More Ransom Project ukáže výsledek, že do této chvíle nebyl zpřístupněn MegaCortex ransomware Decryptor. Můžete se na tyto stránky časem vrátit nebo se podívat na blogový příspěvek Heimdal Security o dešifrovacích nástrojích pro ransomware.

Do té doby můžete v případě útoku ransomwaru udělat několik věcí:

- Zamezte infekci odpojením ohrožených zařízení od internetu.

- Odpojte externí úložná zařízení a odhlaste se ze všech připojených cloudových účtů.

- Pokud je to možné, přepněte ohrožená zařízení do režimu Recovery.

Je však nutné mít na paměti, že ani tyto základní operace nemusí být proveditelné. MegaCortex ransomware je poměrně agresivní typ, který prakticky okamžitě poškodí celé sítě, mění hesla uživatelů a omezuje přístup k základním funkcím. Prevence proto bude vždy tím nejlepším postupem.

Zdroj obrázku: Pixabay

Zdroj článku: Volný a zkrácený překlad článku Alina Georgiana Petcu, Heimdal Security, 13.1.2021