Nikdy nedůvěřujte, vždy ověřujte – model nulové důvěry Zero Trust

Je čím dál jasnější, že v dnešním neustále se vyvíjejícím prostředí hrozeb už tradiční přístup „důvěřuj, ale prověřuj“ nefunguje. Zvláště nyní, kdy je stále běžnější, že hrozby pocházejí zevnitř organizace. Podle společnosti Verizon už v roce 2018 bylo na 34 % případů narušení bezpečnosti zaviněno interními aktéry. To je důvod, proč stále více společností začíná zavádět odlišný model zabezpečení tzv. nulové důvěry – Zero Trust. „Zero Trust koncept“ je relativně nový – v roce 2010 s ním přišel John Kindervag, bývalý analytik společnosti Forrester. Jeho architektura umožňuje společnostem zmapovat vnější i vnitřní bezpečnostní hrozby a maximalizovat šance na jejich včasnou mitigaci.

V případě, že koncept Zero Trust neznáte, pokusím se vám v tomto článku odpovědět na několik základních otázek:

- Co je to Zero Trust a jak může být užitečný Vaší organizaci?

- Na jakých principech je model Zero Trust založen?

- Jak tento model implementovat?

Definice nulové důvěry

Jak už název napovídá, koncept nulové důvěry je založen na tom, že by organizace neměly ve výchozím nastavení důvěřovat žádnému zařízení. Proto musí před povolením přístupu do své sítě ověřit každé jednotlivé připojení. Tento model vznikl jako reakce na dřívější bezpečnostní přístupy založené na předpokladu, že vnitřní hrozby neexistují a že se zaměřují pouze na ochranu organizací před hrozbami zvenčí. Potenciální škodliví aktéři zevnitř ale nejsou jediným motorem iniciativy Zero Trust. Vzhledem k tomu, že se stále více společností rozhoduje přesunout své IT prostředky do cloudu nebo se řídí hybridním přístupem, kdy využívají jak lokální, tak cloudové aplikace, naléhavost modelu Zero Trust prudce vzrostla. Dnes stále více zaměstnanců a dalších interních i externích zainteresovaných stran přistupuje ke zdrojům organizace z míst po celém světě. A protože bezpečnostní perimetr již není ohraničen stěnami budovy, kde jsou kanceláře a vzdálení uživatelé se ke cloudovým aplikacím připojují z různých míst, mají kyberzločinci k dispozici podstatně více přístupových bodů.

Proto vyvstala potřeba jiného přístupu. Podle modelu nulové důvěry by nic uvnitř, ani vně bezpečnostního perimetru organizace nemělo být považováno za standardně důvěryhodné. Podniky, které používají „tradiční“ model zabezpečení, který předpokládá, že vše, co je obsaženo uvnitř jejich sítě, může být automaticky považováno důvěryhodné, se často nedokážou útokům ubránit. V takovém případě se hackeři, jakmile se jim podaří překonat firewall společnosti, mohou snadno pohybovat laterálně – tedy napříč přes její systémy. Zastaralé bezpečnostní architektury mají za cíl pouze zastavit hrozby před vstupem do perimetru organizace. Jakmile je infikovaná síť ponechána bez dozoru, citlivá data organizace zůstávají vystavena nebezpečí. Model nulové důvěry pak vychází z přesvědčení, že není možné „důvěřovat ale (je nutné) vždy ověřovat“.

Tradiční architektura zabezpečení vs. architektura Zero Trust

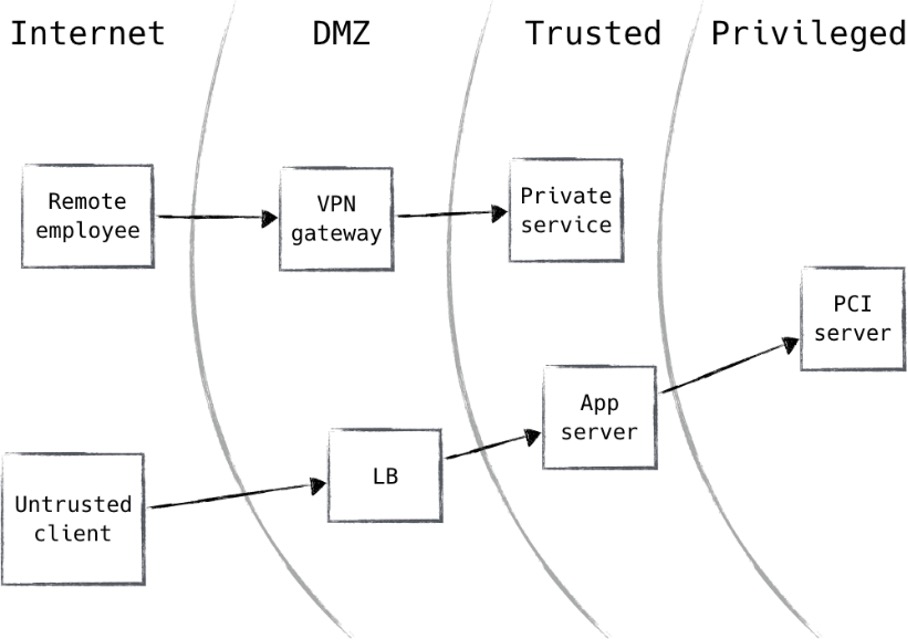

Tradiční bezpečnostní architekturu si můžeme představit jako model perimetru podle přístupu typu „hrad s příkopem“, s nímž se setkáváme v oblasti fyzické bezpečnosti. Prostřednictvím tohoto modelu je ochrana zajištěna vybudováním několika obranných linií, které musí útočníci překonat, než se jim může podařit získat přístup, zatímco možné vnitřní hrozby nejsou brány v úvahu. Tradiční architektura zabezpečení sítě rozděluje jednotlivé vnitřní sítě do zón v rámci jednoho nebo více firewallů. V tomto případě je každé zóně přiřazena určitá úroveň důvěryhodnosti, která rozhoduje o tom, ke kterým síťovým prostředkům je povolen přístup. Prostřednictvím tohoto modelu jsou vysoce rizikové zdroje (například webové servery připojené k veřejnému internetu) umístěny do zóny s omezením přístupu (často známé jako „DMZ“ nebo „demilitarizovaná zóna“). Zde může být provoz pečlivě monitorován a řízen. Níže vidíte znázornění standardní architektury zabezpečení:

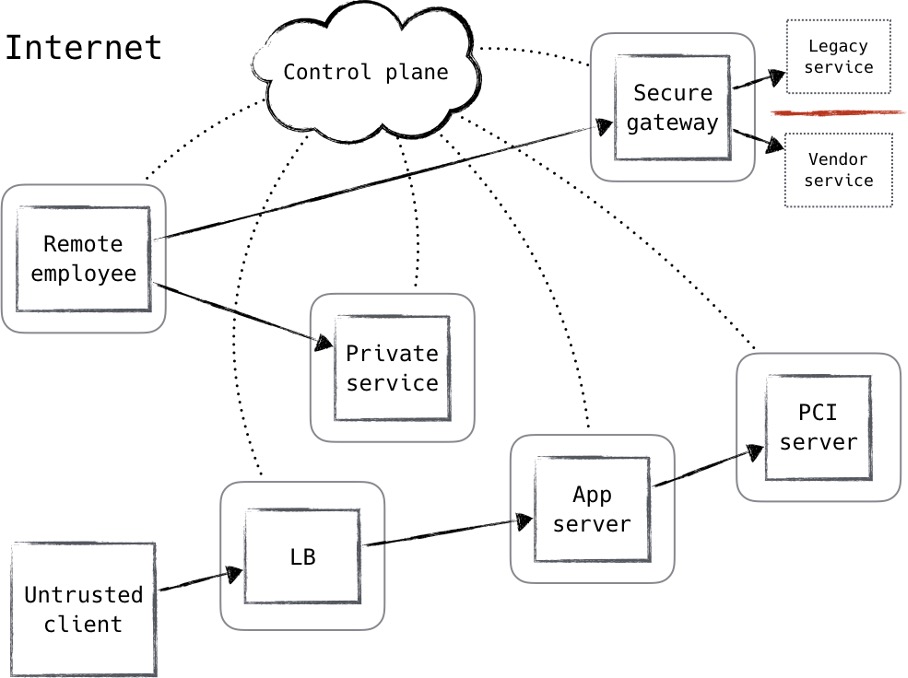

Narozdíl od sítě s aplikovanou nulovou důvěrou:

Podpůrný systém se zde nazývá řídicí rovina a každá další komponenta se označuje jako datová rovina, která je koordinována a konfigurována řídicí rovinou. Ta umožňuje požadavky na přístup k omezeným zdrojům pouze od ověřených a autorizovaných zařízení a uživatelů. Na této vrstvě lze uplatňovat jemně odstupňované zásady založené na roli v organizaci, denní době nebo typu zařízení. Přístup k ještě lépe zabezpečeným zdrojům může navíc vyžadovat silnější ověření. Jakmile řídicí rovina udělí přístup k požadavku, datová rovina bude nakonfigurována tak, aby přijímala provoz výhradně od tohoto klienta. Hlavní myšlenkou zde je, že i když lze učinit určité kompromisy, pokud jde o sílu těchto opatření, třetí strana dostane povolení k ověřování na základě různých vstupů.

Principy nulové důvěry a způsoby jejího zavádění

Podle Johna Kindervaga je Zero Trust založen na třech hlavních myšlenkách:

- Přístup ke všem zdrojům musí být bezpečný bez ohledu na jejich umístění.

- Řízení přístupu je založeno na principu „need-to-know“, kdy každý dostane jen ty prostředky a data, která skutečně potřebuje. Tento prinaip je pak přísně vynucován.

- Veškerý provoz musí být kontrolován a zaznamenáván / logován.

Zero Trust lze propojit s technologiemi jako je vícefaktorové ověřování, šifrování a správa privilegovaného přístupu (PAM).

Správci systému ztrácejí běžně 30 % času ruční správou uživatelských práv nebo instalací.

HEIMDAL™ PRIVILEGED ACCESS MANAGEMENT

Je automatické řešení PAM, které vše usnadňuje.

- Automatizujte zvyšování práv správce na vyžádání

- Schvalujte nebo zamítejte eskalace jedním kliknutím

- Zajistěte úplnou auditní stopu/ log chování uživatelů

- Automatiky ruší eskalaci při detekci infekce

Systém PAM byl založen na principu nejmenších privilegií, který vychází z toho, že byste měli uživatelům poskytovat pouze takový přístup, který nezbytně potřebují, abyste jim nevystavovali zbytečně citlivé informace, které ve skutečnosti nepotřebují. Správci systému ztrácejí 30 % času ruční správou uživatelských práv nebo instalací. Prohlédněte si naše řešení PAM, automatické správy oprávněného přístupu od Heimdal™, které celý proces usnadňuje a pomáhá udržet přehled o správě. Sítě s aplikovaným přístupem nulové důvěry využívají také mikrosegmentaci, což znamená praxi rozdělení perimetru na malé oblasti tak, aby určité části sítě měly oddělený přístup. V důsledku toho, pokud dojde k jakémukoli narušení dat, mikrosegmentace omezí další zneužívání sítí škodlivými aktéry. Britské Národní centrum pro kybernetickou bezpečnost (NCSS) zveřejnilo alfa verzi návrhu architektury s podporou nulové důvěry na adrese GitHub.

Jako výchozí bod pro vytvoření základů architektury nulové důvěry lze použít následujících deset zásad:

1. Poznejte svou architekturu

První a nejdůležitější věcí, kterou byste měli udělat, je vytvořit soupis svých prostředků a vědět vše o každé součásti své architektury. A to včetně uživatelů, jejich zařízení a dat, ke kterým přistupují. Před přechodem na architekturu nulové důvěry navíc musíte vzít v úvahu všechny své stávající služby, protože nemusely být navrženy pro scénář nulové důvěry. Z toho důvodu mohou být před potenciálními útočníky v nebezpečí.

2. Vytvoření jediné silné identity uživatele

Vaše organizace by měla používat jednotný adresář uživatelů a vědět, které účty jsou spojeny s kterými osobami. Pro granulární řízení přístupu byste měli každému uživateli vytvářet specifické role. V případě útoku je tak pro vás klíčové přesně pochopit, který uživatel je za to zodpovědný, k čemu se snaží získat přístup a zda má potřebná oprávnění k přístupu k určitým datům.

3. Vytvoření silné identity zařízení

Kromě uživatelů a účtů by mělo být každé zařízení vlastněné organizací jednoznačně identifikovatelné v jediném adresáři zařízení. Systémy s přístupem nulové důvěry musí navíc sledovat, jaká zařízení se pokoušejí přistupovat do sítě, a ujistit se, že každé z nich je autorizované. Tento postup dále omezuje povrch vystavený útoku na vaši sít.

4. Ověřujte všude

V architektuře s aplikovaným přístupem nulové důvěry by měla všechna připojení vyžadovat ověření. Zároveň by ověření mělo být silnější než jen uživatelské jméno a heslo. Vícefaktorové (nebo dvoufaktorové) ověřování je považováno za základ přístupu nulové důvěry. Kromě zadání hesla by tedy uživatelé měli být schopni poskytnout další důkaz, že jsou tím, za koho se vydávají, například prostřednictvím předložení kódu, který obdrželi na svém mobilním zařízení.

5. Zjistěte stav svých zařízení a služeb

Znalost stavu zařízení a služeb v reálném čase je klíčová. Měli byste si klást různé otázky, jako např: Jsou nainstalovány nejnovější aktualizace operačního systému? Jsou aplikovány nejnovější softwarové záplaty? Mám neustále k dispozici kompletní přehled o svém prostředí? Je naprosto nezbytné, aby vaše systémy byly aktualizovány pomocí nejnovějších záplat a abyste byli schopni určit verzi a úroveň záplat používaných služeb. K tomu slouží například nástroj, jako je Heimdal™ Patch & Asset Management. Ten vám může pomoci automatizovat aktualizace systému Windows i softwaru třetích stran – tedy nejen Microsoft.

Samotný antivirus již nestačí k zabezpečení systémů organizace.

HEIMDAL™ THREAT PREVENTION – ENDPOINT

Je náš proaktivní štít nové generace, který zastaví neznámé hrozby dříve,

než se do vašeho systému dostanou.

- Na základě strojového učení skenuje veškerý příchozí online provoz

- Zastavuje úniky dat dříve, než mohou být citlivé informace vystaveny vnějšímu prostředí

- Pokročilé filtrování DNS, HTTP a HTTPS pro všechny vaše koncové body

- Ochrana proti úniku dat, APT, ransomwaru a exploitům

6. Zaměřte se na monitorování zařízení a služeb

Vzhledem k tomu, že zařízení a služby jsou vystaveny síťovým útokům více než minulých letech, je důležité provádět komplexní monitoring útoků.

7. Nastavení zásad podle hodnoty služeb nebo dat

Nastavené zásady přístupu určují sílu vaší architektury nulové důvěry. V praxi to znamená, že vaše zásady by měly být definovány v souladu s hodnotou dat a aktiv obecně, k nimž se přistupuje nebo které jsou předmětem činnosti. Například akce, jako je vytváření nových rolí správce, by měly vyžadovat přísnější zásady než operace s nízkým dopadem na bezpečnost a funkčnost organizace, jako je třeba kontrola poledního menu, uvádí NCSS.

8. Řízení přístupu ke službám a datům

Přístup ke službě nelze udělovat jinak než na základě autorizace, která je v souladu se zásadami (politikami). Vždy se ujistěte, že přenášená data jsou chráněna šifrováním.

9. Nedůvěřujte síti – ani vaší lokální síti.

Nechceme-li celou síť považovat za důvěrnou, což je důležitý požadavek zero-trust přístupu, je nutné vybudovat důvěru v konkrétní zařízení a služby. Nedůvěřujte automaticky žádné síti mezi zařízením a službou, ke které se snaží přistupovat, ani vaší lokální síti. Zařízení by měla být nakonfigurována tak, aby zabránila podvržení DNS, útokům Man in the Middle, nevyžádaným příchozím spojením atd.

10. Vybírejte služby podporující přístup s nulovou důvěru (zero-trust)

V neposlední řadě si vždy vybírejte služby speciálně navržené pro podporu Zero Trust. Mějte na paměti, že starší služby mohou vyžadovat další součásti, aby umožnily funkci Zero Trust, a proto se vždy ujistěte, že máte k dispozici zdroje, které to zvládnou.

Závěr

Zero Trust – nulová důvěra je zcela nový přístup k zabezpečení sítě a zároveň je také součástí širší filozofie, která znamená, že nikomu a ničemu své síti nesmíte automaticky důvěřovat. Místo toho byste měli nejprve myslet na to, že každé připojení může být potenciálně napadené / škodlivé, a teprve po jeho ověření si můžete být jisti, že mu můžete důvěřovat. Zvažte tedy přepracování a přestavbu své bezpečnostní strategie na základě konceptu nulové důvěry, abyste snížili pravděpodobnost kompromitace a toku, a tím posílili svou obranu na úroveň potřebnou v dnešní době..

Zdroj článku a schémat: https://heimdalsecurity.com/blog/what-is-the-zero-trust-model/

Zdroj obrázku: pixabay.com